行业新闻与博客

随着漏洞报告激增,NVD 改进运营方式

在经历了内部动荡和漏洞积压不断增加的动荡一年之后,美国国家标准与技术研究院 (NIST) 下属的国家漏洞数据库 (NVD) 团队终于稳定下来。

然而,NVD 现在面临着新的挑战:漏洞报告数量激增,导致积压工作量激增,有可能超出该团队重新振作的努力所能承受的范围。

4 月 10 日,即北卡罗来纳州罗利市漏洞管理专门活动 VulnCon 的最后一天,NVD 项目经理 Tanya Brewer 和 NIST 计算机安全部门主管 Matthew Scholl 分享了 NVD 的一些最新更新。

他们宣布了 NVD 处理漏洞方式的几项改进,并表示正在制定新策略以解决积压问题,包括自动执行更多数据分析任务并探索人工智能方法来协助他们。

NVD 克服人员配备问题,加速 CVE 处理

布鲁尔宣布,由于支持 NVD 工作的合同将于 2024 年初到期,导致内部问题持续了一年,负责为 NVD 添加和丰富漏洞 (CVE) 的团队现已全速工作。

2024 年 6 月,NIST 与外部咨询公司延长了一份商业合同,以帮助解决漏洞积压问题。

“(在那之后)我们花了很长时间来组建一个全新的团队(因为之前的团队因为之前的合同到期而不得不离开),期间有人休产假,还面临其他挑战,但现在我们的工作效率已经超过了出现问题之前。”布鲁尔说。

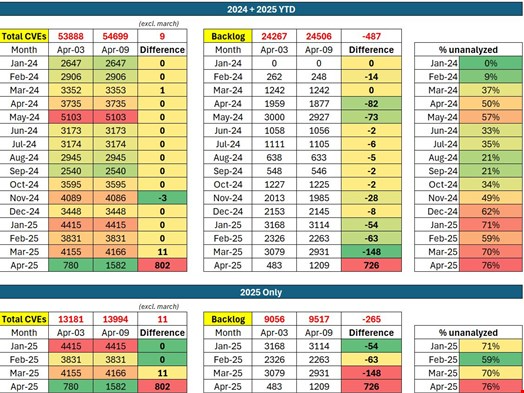

向支持 Brewer 演讲的 VulnCon 观众展示的一张图表显示,2024 年 3 月至 5 月期间几乎没有处理任何 CVE。2024 年 5 月和 6 月,每月的处理率远低于 2000 个 CVE。

然而,NVD 团队的 CVE 处理量从 8 月份开始回升,每月处理 2000 至 3000 个 CVE,与 2024 年 3 月之前的速度相当。

2025 年,NVD 团队的处理速度更高,每月处理约 3000 个 CVE。

在 VulnCon 会议结束后接受Infosecurity采访时,Scholl 确认“整个新团队现已加入、接受培训并开始正常运转,重新成为我们所说的完整团队。”

虽然他没有确认目前 NVD 团队有多少人,但他表示该团队包括:

- 一整套致力于数据丰富的分析师

- 一整套开发人员致力于支持数据收集和分析过程

- 新人帮助制定标准细节和治理

此外,虽然 Scholl 在 VulnCon 会议期间承认特朗普政府希望所有美国联邦机构能够更高效地开展工作,但他告诉Infosecurity, NVD 团队并不担心未来的削减。

他补充道:“NIST 向我们保证,NVD 是优先事项,并且该机构将确保 NVD 项目获得相应的资源。”

NVD 取消联盟计划

布鲁尔和肖尔还证实,在 2024 年 3 月的更新中提到的通过合作研究与开发协议 (CRADA) 来支持 NVD 的联盟的创建已被放弃,因为它需要太多的行政事务,并且被认为过于繁琐和“劳动密集”。

NVD 将优先通过非正式渠道与漏洞管理社区和私营部门进行接触。

NVD 的漏洞积压持续增长

尽管做出了这些努力来重建 NVD 团队,但 Brewer 承认漏洞积压仍在继续快速增长。

前面提到的图表还显示,2025 年 3 月,NVD 未处理的 CVE 数量达到 25,000 个,高于 2024 年 8 月的 17,000 个左右。尽管我们努力每月分析更多 CVE,并且自 2024 年 3 月 NVD 运营暂停以来有所改进,但漏洞积压仍在继续增加。

这主要是由于 CVE 报告数量的激增,NVD 观察到 2024 年 CVE 提交数量增长了 32%。

此外,思科首席工程师 Jerry Gamblin 最近发布的一份报告估计,2025 年 3 月 CVE 出版物数量将同比增长 48%。

“我们的处理速度已经无法跟上不断涌入的申请。因此,积压的案件数量仍在不断增加。”布鲁尔说道。

NVD 持续努力解决漏洞积压问题

2018 年之前的 CVE 不再优先

NVD 已采用各种策略来应对日益增多的漏洞积压问题。

在 4 月 2 日的更新中,NVD 宣布所有发布日期在 2018 年 1 月 1 日之前且等待进一步完善的 CVE 将在 NVD 数据集中标记为“延期”。

这意味着 NVD 团队将不再优先更新其丰富数据,因为 CVE 已经过时了。

更新内容写道:“我们将继续接受和审查更新这些 CVE 记录的元数据的请求。”

如果有任何新信息明确表明更新 CVE 的丰富数据是适当的,我们将在时间和资源允许的情况下继续优先处理这些请求。此外,我们将优先处理任何添加到已知可利用漏洞 (KEV) 的 CVE,无论其状态如何。

在接受Infosecurity采访时,Brewer 澄清说,许多针对 2018 年之前的 CVE 的请求都是小改动,例如链接修改或将链接从 CVE 条目中的一个位置移动到另一个位置的请求。

“说实话,对超过七年的 CVE 进行进一步浓缩根本不可行。这对我们来说是一个巨大的资源消耗,而且回报却很少,因为大多数受影响的产品已经退出市场了,”她说。

填补空白策略

对于现有的 2018 年之后的 CVE,Brewer 确认 NVD 团队将暂时采用填补空白的策略,而不是传统的 CVE 丰富方法。

这意味着 NVD 分析师将优先添加 CVE 编号机构 (CNA) 提供的丰富数据(如果可用),而不是从头开始丰富每个 CVE。

布鲁尔告诉Infosecurity,尽管该策略正式是暂时的,但它有可能成为永久性的。

“然而,我们也意识到许多 CVE 记录要么不完整,要么充满矛盾之处。因此,一年后,我们可能会认为我们添加的来自 CNA 的 CVE 记录质量令人满意,但我们也可能选择恢复传统的 CVE 处理策略,”她说道。

探索人工智能驱动的 CPE 数据自动化

为了支持这一新战略,NVD 团队成员兼 CVE 计划董事会成员 Chris Turner 一直在构建用于通用平台枚举 (CPE) 数据的自动化工具。

CPE 数据是一种识别和描述 IT 产品(例如应用程序、软件、操作系统 (OS) 和硬件)的标准化方式,被漏洞管理专业人员广泛使用。

Brewer 在接受 Infosecurity采访时解释道:“该工具使用 CVE 列表中的数据来启动为 CVE 记录自动生成 CPE 数据的过程。”

该工具可以使用机器学习算法进行数据识别、收集和处理。

此外,NVD 正在对其 CPE 控制台进行彻底改造,并可能在未来将其提供给所有 CNA。

自动化 Linux 内核 CVE 数据处理

在注意到过去一年半中新增的许多 CVE 都是 Linux 内核 CVE 之后,NVD 还决定开展概念验证,探索用于自动收集数据和处理这些请求的 AI 驱动工具。

布鲁尔告诉 Infosecurity:“这些条目的填写和格式化使我们能够进行机器学习分析和解析。”

这些自动化任务可以包括选择相关的常见弱点和枚举 (CWE) 条目或每个 Linux 内核 CVE 的常见漏洞严重程度评分 (CVSS)。

最后,Brewer 分享了其他内部和外部改进,包括:

- 经过彻底改进的内部漏洞控制台

- 更新的 NVD 搜索引擎,允许用户通过 CNA 和授权数据发布者 (ADP) 进行搜索

- 改进的 NVD 漏洞应用程序可编程接口 (API)

- 更新的 NIST 漏洞数据本体 (Vulntology) 是有关漏洞知识的正式表示,为描述和分析漏洞数据提供了结构化框架。

漏洞专家遗憾地表示“错失了”解答更多问题的机会

漏洞社区的许多专家都抱怨 NVD 缺乏透明度,并且很少与公众沟通。

虽然 VulnCon 会议回答了一些问题,但漏洞管理社区的成员,如 Jericho 博客和漏洞监督者的作者 Brian Martin 和 Flexera 的安全解决方案销售人员 Jeroen Braak 表示,他们对会议仅持续 30 分钟感到沮丧。

“他们进行了 30 分钟的会议,但他们知道接下来会有一个小时的提问时间,”马丁告诉Infosecurity。

布拉克在领英帖子中表示:“对于一个一直提出合理担忧并等待答案的社区来说,这感觉像是错失了一次机会。”

针对这一批评,Scholl 告诉Infosecurity:“任何人都可以随时联系我们。我们确实经常与社区沟通,但这是一个庞大的社区,所以我们会尽量扩大规模,比如在 VulnCon 这样的会议或我们自己的活动中。我能理解一些人的沮丧,他们可能觉得我们在一对一沟通方面做得不够。”

他补充道:“有时,我们可能会意见不一致,需要共同达成共识,但当人们来与我们接触和交谈时,我们绝对不会拒绝他们。”

前进的道路?脆弱性数据来源的多样化

自 NVD 于 3 月 19 日和 4 月 2 日进行更新以来,鉴于 NVD 持续存在的问题,漏洞社区的声音一直强调 CVE 数据源多样化的必要性。

4 月 4 日,软件供应链安全公司 Socket 的内容营销主管 Sarah Gooding 发表了一篇文章,建议安全团队通过其他来源(例如 CVE.org、供应商公告、CISA KEV、OSV.dev、ExploitDB 等)来丰富他们的信息源。

“如果组织机构能够查看多个地方和来源,并且有更多的人开始为社区中的其他人提供更多的漏洞数据,以便他们在此基础上扩展知识,那么这实际上可能不是一件坏事,”Scholl 回应道。

最近新闻

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月07日

2025年04月07日

需要帮助吗?联系我们的支持团队 在线客服