行业新闻与博客

恶意行为者利用 ProjectSend 严重漏洞

据漏洞情报提供商 VulnCheck 称,开源文件共享网络应用程序 ProjectSend 的面向公众的实例已被攻击者利用。

ProjectSend 由软件开发者 Ignacio Nelson 创建,由超过 50 人的团队维护,在 GitHub 上获得了 1500 人的支持。

自 2024 年 1 月网络安全公司 Synactiv 向项目维护人员报告此漏洞以来,该 Web 应用程序就一直受到不当身份验证漏洞的影响。

利用此漏洞,攻击者可以通过远程向 options.php 发送精心设计的 HTTP 请求来未经授权修改应用程序的配置。这可以让他们创建帐户、上传 webshell 并嵌入恶意 JavaScript。

该漏洞已于 5 月份得到修补,ProjectSend 也于 8 月份发布了官方补丁版本。

然而,该漏洞尚未分配 CVE,这意味着用户不知道该漏洞有多严重。

自补丁发布以来,Synactiv、Project Discovery(使用 Nuclei)和 Rapid7(使用 Metasploit)已发布了多个漏洞利用程序。

11 月,VulnCheck 注意到许多面向公众的 ProjectSend 实例服务器已开始将其登录页面标题更改为长而可疑的字符串。

在调查这种异常行为的来源后,VulnCheck 得出结论,攻击者主动意图利用该漏洞。

CVE 编号机构 VulnCheck 为该漏洞分配了一个 CVE 编号,即 CVE-2024-11680。

它还给出了 CVSS 评分 9.8,这意味着该漏洞非常严重。

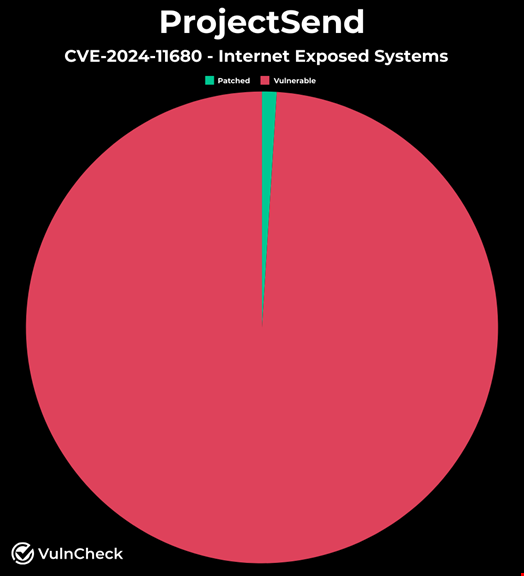

VulnCheck Initial Access 团队开发了一款扫描仪,用于对 ProjectSend 面向互联网的系统版本进行指纹识别。该团队发现,只有 1% 的用户在使用修补版本 (r1750)。

VulnCheck 研究人员在一篇博文中补充道:“考虑到时间线、漏洞利用证据以及补丁采用率低,我们推测漏洞利用可能已经非常普遍。考虑到极低的补丁率,即使现在还不普遍,那么在不久的将来也有可能。”

最近新闻

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月07日

2025年04月07日

需要帮助吗?联系我们的支持团队 在线客服