行业新闻与博客

QNAP 存储设备中被屏蔽的 Web 安全漏洞终于发布

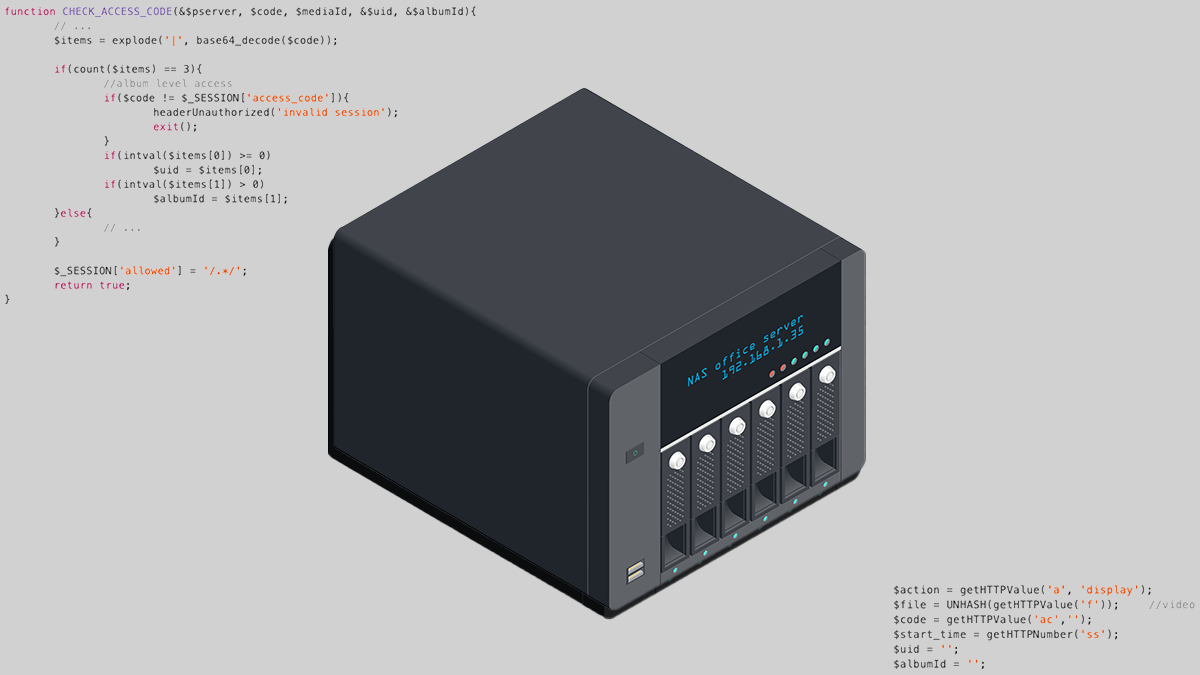

一位安全研究人员发布了有关 QNAP 网络附加存储(NAS)设备中一系列 Web 安全漏洞如何使许多系统不堪重负的细节。

CyCarrier CSIRT 的 Henry Huang 发现,可以将 QNAP Photo Station 和 CGI 程序中的多个漏洞链接在一起,以实现预身份验证远程代码执行攻击。

Huang 于去年6月发现并报告了 QNAP NAS 设备的四个漏洞(CVE-2019–7192,CVE-2019–7193,CVE-2019-7194 和 CVE-2019-7195)。

漏洞已于去年12月修复,但 Huang 拒绝透露详细信息,以使管理员有机会修补可能容易受到攻击的系统。

勒索软件威胁

延迟的决定是由于去年流传了两种勒索软件,分别是 ECh0raix(由 Anomali Labs 和 Intezer 共同发现)和 QSnatch ,这两种情况都依赖于用户无法更改默认密码和蛮力攻击才能传播。

Huang 告诉 The Daily Swig: “去年针对 QNAP 的勒索软件仅使用默认凭据。” “如果使用此漏洞利用,情况将会更加糟糕。这就是为什么我在修复后将近六个月延迟了披露–我希望人们有足够的时间进行更新。”

所有 QNAP NAS 型号都可能受到攻击,但是仅在启用了易受攻击的 Photo Station 组件的情况下。

根据 Huang 的估计(这部分基于使用 Shodan 的搜索),这意味着大约 564,000 台暴露于 Internet 的 QNAP NAS 设备易受攻击。

QNAP 的一位代表强调说,它已于去年11月修补了所有漏洞。公关技术发言人拒绝透露仍然有多少设备易受攻击的数据,但确实解释了 QNAP 的更新机制。

威联通(QNAP)行销负责人解释说:“对于连接到 Internet 的 NAS,如果所有合格的系统都启用了“自动检查更新”选项,则它们将收到 QTS 实时更新通知。“对于 Photo Station 应用程序,更新通知显示在 QTS 桌面上。”

“如果 NAS 是隔离的(未连接到 Internet 或禁用了自动检查功能),用户还可以从 QNAP 网站手动下载更新文件并将其安装在 NAS 上。”

固定版本(6.0.3、5.2.11、5.4.9)之前的 Photo Station 的所有可下载版本均受到影响。

威联通(QNAP)的咨询会提供更多建议。

Huang 强烈建议用户“如果您尚未升级 QNAP NAS,请立即升级”。

撬三步

正如他在详细的技术咨询中所解释的那样,可以将 Huang 发现的四个漏洞中的三个链接在一起以创建利用。

概念验证攻击的第一阶段涉及利用漏洞,使攻击者无需身份验证即可读取服务器上的任意文件。

此过程依赖于 CVE-2019-7192,这是一个不正确的访问控制漏洞,允许远程攻击者获得对系统的未经授权的访问。

由于存在“已验证的会话篡改”漏洞,第二个安全漏洞可用于将 PHP 代码(通过 SMTP 电子邮件)放入 PHP 会话。

最后,第三个安全漏洞使攻击者有可能将受污染的 PHP 会话写入 Photo Station 的 Web Director,从而在此过程中创建 Webshell。

链中的最后一个链接是可能的,因为安全缺陷使得可以将会话内容写入服务器上的任意位置。

Web 服务器 QNAP NAS 盒以 root 身份运行,这一事实使各种问题更加复杂,从而大大增加了恶作剧的范围。

安全研究人员因其发现而获得了未公开的漏洞赏金。

本文由机器译制

最近新闻

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月07日

2025年04月07日

需要帮助吗?联系我们的支持团队 在线客服