行业新闻与博客

2024 年微软工具漏洞数量急剧增加

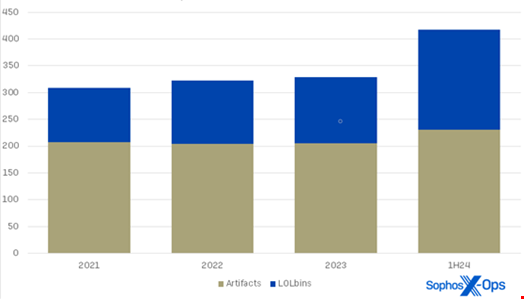

根据 Sophos 最新的活跃对手报告,2024 年上半年威胁行为者对合法 Microsoft 工具的滥用与 2023 年相比增加了 51% 。

研究人员在 2024 年上半年分析的 190 起网络事件中观察到威胁行为者使用了 187 个独特的 Microsoft Living Off the Land Binaries (LOLbins)。其中超过三分之一(64 个)在 Sophos 数据集中仅出现过一次。

LOLbin 是被滥用但合法的二进制文件,已存在于机器上或通常从与操作系统相关的合法来源下载。它们已签名,当以看似无害的方式使用时,不太可能引起系统管理员的注意。

2024 年上半年攻击者使用的最常见的 Microsoft LOLbin 是远程桌面协议 (RDP),近 89% 的案例显示出 RDP 滥用的迹象。

其次是 cmd.exe(76%)、PowerShell(71%)和 net.exe(58%)。

Sophos 现场首席技术官 John Shier 解释说,使用 Microsoft LOLbins 已被证明是攻击者在网络上实现隐身的有效方法。

“虽然滥用一些合法工具可能会引起一些防御者的注意,并希望引起一些警告,但滥用 Microsoft 二进制文件往往会产生相反的效果。许多被滥用的 Microsoft 工具是 Windows 不可或缺的一部分,并且有合法用途,但系统管理员必须了解它们在其环境中的使用方式以及什么构成滥用,”Shier 解释道。

该报告还发现,2024 年上半年目标系统上的工件的使用和种类与 2023 年相比小幅增加了 12%,从 205 个增加到 230 个。

Artifacts 是攻击者非法带入系统的第三方软件包,例如 mimikatz、Cobalt Strike 和 AnyDesk。

LockBit 仍然是主要的勒索软件运营商

报告发现,LockBit 是 2024 年上半年最主要的勒索软件,占所追踪事件的五分之一(21%)。

尽管执法部门在 2024 年 2 月的“克罗诺斯行动”中高调破坏了勒索软件即服务 (RaaS),但这一比例与 2023 年追踪的 LockBit 事件 (22%) 相似。

研究人员指出:“在归因方面,高调的勒索软件删除事件和排行榜上出现率的下降之间的必然结果并不总是像人们希望的那样强烈。”

接下来最突出的勒索软件是 Akira (9%)、Faust (7.5%) 和 Qilin (6%)。

总体而言,Sophos 发现 2024 年上半年勒索软件感染数量与 2023 年相比有所下降。2023 年,该公司处理的案件中有 70% 涉及勒索软件,而 2024 年上半年这一比例为 61.5%。

不过,该公司表示,预计在分析 2024 年全年数据时,降幅不会那么明显。

攻击者不再使用受损凭证

2024 年上半年,凭证泄露是最常见的攻击根源,占 39%。与 2023 年相比,这是一个巨大的下降,当时 56% 的事件的根本原因是凭证泄露。

漏洞利用是 2024 年上半年第二大常见根源,占事故总数的 30.5%。这一数字几乎是 2023 年的两倍,当时漏洞利用占事故总数的 16.2%。

第三大常见根本原因是暴力攻击,占 18.4%。

最近新闻

2025年03月03日

2025年03月03日

2025年03月03日

2025年02月19日

2025年02月19日

2025年02月19日

2025年02月18日

2025年02月17日

需要帮助吗?联系我们的支持团队 在线客服