行業新聞與部落格

隨著漏洞報告激增,NVD 改進運營方式

在經歷了內部動盪和漏洞積壓不斷增加的動盪一年之後,美國國家標準與技術研究院 (NIST) 下屬的國家漏洞資料庫 (NVD) 團隊終於穩定下來。

然而,NVD 現在面臨著新的挑戰:漏洞報告數量激增,導致積壓工作量激增,有可能超出該團隊重新振作的努力所能承受的範圍。

4 月 10 日,即北卡羅來納州羅利市漏洞管理專門活動 VulnCon 的最後一天,NVD 專案經理 Tanya Brewer 和 NIST 計算機安全部門主管 Matthew Scholl 分享了 NVD 的一些最新更新。

他們宣佈了 NVD 處理漏洞方式的幾項改進,並表示正在制定新策略以解決積壓問題,包括自動執行更多資料分析任務並探索人工智慧方法來協助他們。

NVD 克服人員配備問題,加速 CVE 處理

布魯爾宣佈,由於支援 NVD 工作的合同將於 2024 年初到期,導致內部問題持續了一年,負責為 NVD 新增和豐富漏洞 (CVE) 的團隊現已全速工作。

2024 年 6 月,NIST 與外部諮詢公司延長了一份商業合同,以幫助解決漏洞積壓問題。

“(在那之後)我們花了很長時間來組建一個全新的團隊(因為之前的團隊因為之前的合同到期而不得不離開),期間有人休產假,還面臨其他挑戰,但現在我們的工作效率已經超過了出現問題之前。”布魯爾說。

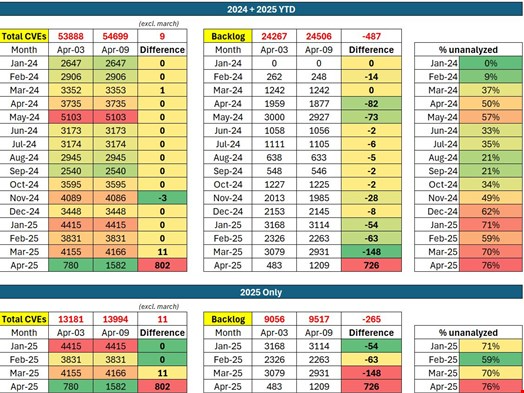

向支援 Brewer 演講的 VulnCon 觀眾展示的一張圖表顯示,2024 年 3 月至 5 月期間幾乎沒有處理任何 CVE。2024 年 5 月和 6 月,每月的處理率遠低於 2000 個 CVE。

然而,NVD 團隊的 CVE 處理量從 8 月份開始回升,每月處理 2000 至 3000 個 CVE,與 2024 年 3 月之前的速度相當。

2025 年,NVD 團隊的處理速度更高,每月處理約 3000 個 CVE。

在 VulnCon 會議結束後接受Infosecurity採訪時,Scholl 確認“整個新團隊現已加入、接受培訓並開始正常運轉,重新成為我們所說的完整團隊。”

雖然他沒有確認目前 NVD 團隊有多少人,但他表示該團隊包括:

- 一整套致力於資料豐富的分析師

- 一整套開發人員致力於支援資料收集和分析過程

- 新人幫助制定標準細節和治理

此外,雖然 Scholl 在 VulnCon 會議期間承認特朗普政府希望所有美國聯邦機構能夠更高效地開展工作,但他告訴Infosecurity, NVD 團隊並不擔心未來的削減。

他補充道:“NIST 向我們保證,NVD 是優先事項,並且該機構將確保 NVD 專案獲得相應的資源。”

NVD 取消聯盟計劃

布魯爾和肖爾還證實,在 2024 年 3 月的更新中提到的透過合作研究與開發協議 (CRADA) 來支援 NVD 的聯盟的建立已被放棄,因為它需要太多的行政事務,並且被認為過於繁瑣和“勞動密集”。

NVD 將優先透過非正式渠道與漏洞管理社群和私營部門進行接觸。

NVD 的漏洞積壓持續增長

儘管做出了這些努力來重建 NVD 團隊,但 Brewer 承認漏洞積壓仍在繼續快速增長。

前面提到的圖表還顯示,2025 年 3 月,NVD 未處理的 CVE 數量達到 25,000 個,高於 2024 年 8 月的 17,000 個左右。儘管我們努力每月分析更多 CVE,並且自 2024 年 3 月 NVD 運營暫停以來有所改進,但漏洞積壓仍在繼續增加。

這主要是由於 CVE 報告數量的激增,NVD 觀察到 2024 年 CVE 提交數量增長了 32%。

此外,思科首席工程師 Jerry Gamblin 最近釋出的一份報告估計,2025 年 3 月 CVE 出版物數量將同比增長 48%。

“我們的處理速度已經無法跟上不斷湧入的申請。因此,積壓的案件數量仍在不斷增加。”布魯爾說道。

NVD 持續努力解決漏洞積壓問題

2018 年之前的 CVE 不再優先

NVD 已採用各種策略來應對日益增多的漏洞積壓問題。

在 4 月 2 日的更新中,NVD 宣佈所有釋出日期在 2018 年 1 月 1 日之前且等待進一步完善的 CVE 將在 NVD 資料集中標記為“延期”。

這意味著 NVD 團隊將不再優先更新其豐富資料,因為 CVE 已經過時了。

更新內容寫道:“我們將繼續接受和審查更新這些 CVE 記錄的元資料的請求。”

如果有任何新資訊明確表明更新 CVE 的豐富資料是適當的,我們將在時間和資源允許的情況下繼續優先處理這些請求。此外,我們將優先處理任何新增到已知可利用漏洞 (KEV) 的 CVE,無論其狀態如何。

在接受Infosecurity採訪時,Brewer 澄清說,許多針對 2018 年之前的 CVE 的請求都是小改動,例如連結修改或將連結從 CVE 條目中的一個位置移動到另一個位置的請求。

“說實話,對超過七年的 CVE 進行進一步濃縮根本不可行。這對我們來說是一個巨大的資源消耗,而且回報卻很少,因為大多數受影響的產品已經退出市場了,”她說。

填補空白策略

對於現有的 2018 年之後的 CVE,Brewer 確認 NVD 團隊將暫時採用填補空白的策略,而不是傳統的 CVE 豐富方法。

這意味著 NVD 分析師將優先新增 CVE 編號機構 (CNA) 提供的豐富資料(如果可用),而不是從頭開始豐富每個 CVE。

布魯爾告訴Infosecurity,儘管該策略正式是暫時的,但它有可能成為永久性的。

“然而,我們也意識到許多 CVE 記錄要麼不完整,要麼充滿矛盾之處。因此,一年後,我們可能會認為我們新增的來自 CNA 的 CVE 記錄質量令人滿意,但我們也可能選擇恢復傳統的 CVE 處理策略,”她說道。

探索人工智慧驅動的 CPE 資料自動化

為了支援這一新戰略,NVD 團隊成員兼 CVE 計劃董事會成員 Chris Turner 一直在構建用於通用平臺列舉 (CPE) 資料的自動化工具。

CPE 資料是一種識別和描述 IT 產品(例如應用程式、軟體、作業系統 (OS) 和硬體)的標準化方式,被漏洞管理專業人員廣泛使用。

Brewer 在接受 Infosecurity採訪時解釋道:“該工具使用 CVE 列表中的資料來啟動為 CVE 記錄自動生成 CPE 資料的過程。”

該工具可以使用機器學習演算法進行資料識別、收集和處理。

此外,NVD 正在對其 CPE 控制檯進行徹底改造,並可能在未來將其提供給所有 CNA。

自動化 Linux 核心 CVE 資料處理

在注意到過去一年半中新增的許多 CVE 都是 Linux 核心 CVE 之後,NVD 還決定開展概念驗證,探索用於自動收集資料和處理這些請求的 AI 驅動工具。

布魯爾告訴 Infosecurity:“這些條目的填寫和格式化使我們能夠進行機器學習分析和解析。”

這些自動化任務可以包括選擇相關的常見弱點和列舉 (CWE) 條目或每個 Linux 核心 CVE 的常見漏洞嚴重程度評分 (CVSS)。

最後,Brewer 分享了其他內部和外部改進,包括:

- 經過徹底改進的內部漏洞控制檯

- 更新的 NVD 搜尋引擎,允許使用者透過 CNA 和授權資料釋出者 (ADP) 進行搜尋

- 改進的 NVD 漏洞應用程式可程式設計介面 (API)

- 更新的 NIST 漏洞資料本體 (Vulntology) 是有關漏洞知識的正式表示,為描述和分析漏洞資料提供了結構化框架。

漏洞專家遺憾地表示“錯失了”解答更多問題的機會

漏洞社群的許多專家都抱怨 NVD 缺乏透明度,並且很少與公眾溝通。

雖然 VulnCon 會議回答了一些問題,但漏洞管理社群的成員,如 Jericho 部落格和漏洞監督者的作者 Brian Martin 和 Flexera 的安全解決方案銷售人員 Jeroen Braak 表示,他們對會議僅持續 30 分鐘感到沮喪。

“他們進行了 30 分鐘的會議,但他們知道接下來會有一個小時的提問時間,”馬丁告訴Infosecurity。

布拉克在領英帖子中表示:“對於一個一直提出合理擔憂並等待答案的社群來說,這感覺像是錯失了一次機會。”

針對這一批評,Scholl 告訴Infosecurity:“任何人都可以隨時聯絡我們。我們確實經常與社群溝通,但這是一個龐大的社群,所以我們會盡量擴大規模,比如在 VulnCon 這樣的會議或我們自己的活動中。我能理解一些人的沮喪,他們可能覺得我們在一對一溝通方面做得不夠。”

他補充道:“有時,我們可能會意見不一致,需要共同達成共識,但當人們來與我們接觸和交談時,我們絕對不會拒絕他們。”

前進的道路?脆弱性資料來源的多樣化

自 NVD 於 3 月 19 日和 4 月 2 日進行更新以來,鑑於 NVD 持續存在的問題,漏洞社群的聲音一直強調 CVE 資料來源多樣化的必要性。

4 月 4 日,軟體供應鏈安全公司 Socket 的內容營銷主管 Sarah Gooding 發表了一篇文章,建議安全團隊透過其他來源(例如 CVE.org、供應商公告、CISA KEV、OSV.dev、ExploitDB 等)來豐富他們的資訊源。

“如果組織機構能夠檢視多個地方和來源,並且有更多的人開始為社群中的其他人提供更多的漏洞資料,以便他們在此基礎上擴充知識,那麼這實際上可能不是一件壞事,”Scholl 回應道。

最近新聞

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月14日

2025年04月07日

2025年04月07日

需要幫助嗎?聯絡我們的支援團隊 線上客服