行業新聞與部落格

99% 的組織報告了與 API 相關的安全問題

對 API 的日益依賴引發了安全擔憂,幾乎所有組織(99%)在過去一年中都報告了與 API 相關的安全問題。

根據 Salt Security 的《2025 年第一季度 API 安全狀況報告》,受雲遷移、平臺整合和資料貨幣化推動,API 生態系統的快速擴張正在超越安全措施,並使組織面臨更大的風險。

API 增長和安全漏洞

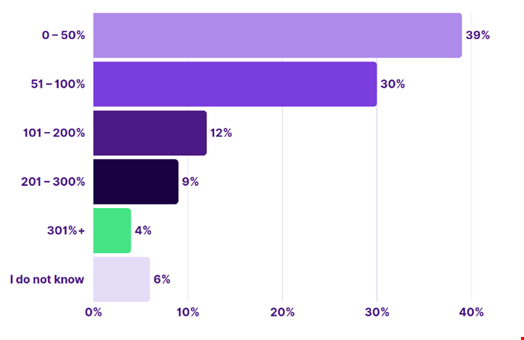

該報告於 2 月 26 日釋出,強調了 API 的顯著增長,其中 30% 的組織在過去一年中 API 增長了 51-100%,25% 的組織報告 API 增長超過 100%。

這種擴張給維護準確的 API 清單帶來了挑戰,因為 58% 的組織很少每天監控其 API,並且對清單的準確性缺乏信心。只有 20% 的組織實現了實時監控,這使得大多陣列織容易受到安全威脅。

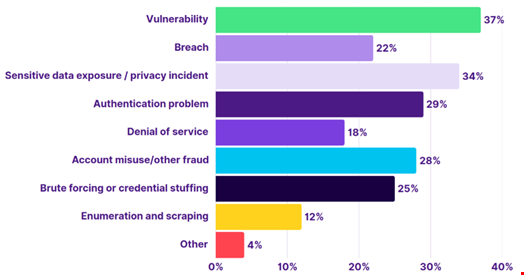

主要的 API 安全挑戰包括:

37% 的安全問題源於配置錯誤和物件級授權失效等漏洞

34% 涉及敏感資料洩露

29% 與身份驗證失敗有關,凸顯了訪問控制薄弱

Black Duck 首席顧問 Thomas Richards 表示:“組織面臨的挑戰是正確編目所有 API,以便將它們納入適當的安全測試和意識計劃。該技術可以改善工作流程並使組織受益,但我們不能忘記網路安全的基本原則,即記錄、測試和驗證最佳實踐,以便安全地進行創新並管理軟體風險。”

儘管投資不斷增加,但安全漏洞仍然存在。超過一半的組織增加了 API 安全預算,但 30% 的組織認為資金有限是主要挑戰。

此外,22%的企業面臨人員短缺的問題,10%的企業缺乏適當的安全工具。

許多組織 (55%) 因 API 安全問題而推遲了應用程式的推出,而 14% 的組織發現他們的 API 程式難以管理。

Pathlock 執行長 Piyush Pandey 解釋道:“由於 API 攻擊最常見的原因是未經授權或不當使用訪問憑證,因此現代安全需要的訪問控制遠遠超出傳統的基於邊界的身份訪問和身份驗證策略。動態、敏捷的訪問控制從合規配置開始,繼續進行高風險訪問監控,最後進行關鍵應用程式基礎設施健康維護 [至關重要]。”

攻擊趨勢和新興風險

對 API 攻擊模式的分析顯示,95% 的攻擊源自經過身份驗證的使用者,這凸顯了賬戶被盜的風險。面向外部的 API 仍然是主要的攻擊媒介,98% 的攻擊嘗試都針對這些介面。最常被利用的漏洞包括:

安全配置錯誤(54%)

物件級授權失效(27%)

API 身份驗證失敗 (1%)

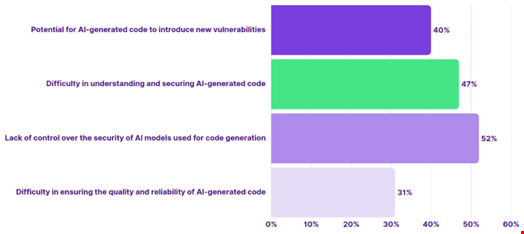

生成式人工智慧 (GenAI) 也在重塑安全格局,帶來新的威脅和擔憂。三分之一的受訪者表示對檢測人工智慧驅動的攻擊缺乏信心,而 31% 的受訪者擔心人工智慧生成的程式碼的安全性。組織透過實施治理框架 (26%) 和特定於人工智慧的安全工具 (37%) 來應對。

加強 API 安全性

該報告敦促各組織採取主動的安全策略,強調實時監控、強大的態勢治理以及遵守 OWASP API 安全十大框架。加強 API 庫存管理和對 AI 驅動的安全工具的投資對於緩解新興風險也至關重要。

“API 採用的主要驅動力是複雜系統之間鬆散耦合的需求,”Sectigo 高階研究員 Jason Soroko 解釋道。“API 是抽象層,可以解耦底層複雜性,實現快速整合和開發,從而推動數字化轉型。[然而],隨著組織越來越依賴 API,快速擴充的速度往往超過了安全措施的速度。”

為了保持領先地位,Soroko 建議“雲平臺和其他 API 提供商需要提供安全診斷,以便更輕鬆地快速部署和維護具有安全配置的 API。”

隨著 API 使用量的持續激增,組織必須優先考慮隨著其不斷擴大的生態系統而發展的安全策略,以保護敏感資料和基礎設施免受新出現的威脅。

最近新聞

2025年12月04日

2025年11月19日

2025年11月19日

2025年11月19日

2025年11月19日

2025年11月19日

2025年11月19日

2025年11月10日

需要幫助嗎?聯絡我們的支援團隊 線上客服