行業新聞與博客

新木馬詐騙活動中使用 Skype、Google Meet 和 Zoom

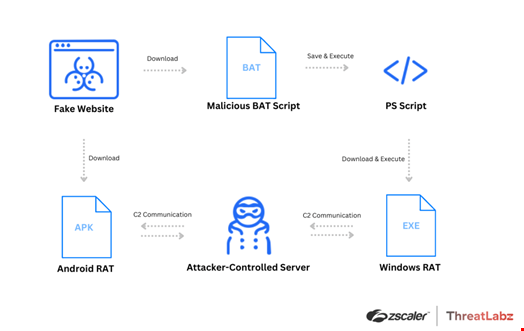

據云安全提供商 Zscaler 稱,威脅行為者一直在使用在線會議誘餌在 Android 和 Windows 操作系統上分發遠程訪問木馬 (RAT)。

Zscaler 的威脅情報團隊 ThreatLabz 觀察到,該活動至少自 2023 年 12 月以來一直在持續。

分佈式 RAT 包括專注於 Android 的 SpyNote RAT 和專注於 Windows 的 NjRAT 和 DCRat。

導致 RAT 負載的惡意 APK 和 BAT 文件

為了引誘受害者下載 RAT,威脅行為者創建了多個虛假在線會議網站,冒充 Microsoft 旗下的 Skype、Google Meet 和 Zoom 等品牌。

“所有假冒網站都是俄語的,” Zscaler ThreatLabz 研究人員指出。

攻擊者利用共享網絡託管服務在單個 IP 地址上託管所有這些網站。第一個是於 2023 年 12 月上旬創建的,其 URL 類似於合法的 Skype URL。

當用户訪問其中一個虛假網站時,單擊 Android 按鈕會啓動惡意 APK 文件的下載,而單擊 Windows 按鈕會觸發 BAT 文件的下載,這是 Windows 中自動執行任務的腳本。執行時,此 BAT 文件會執行其他操作,最終導致 RAT 有效負載的下載。

在某些情況下,Apple App Store 按鈕也可用。但是,此按鈕會重定向到 https://go.skype.com/skype.download.for.phone.iphone,這表明威脅行為者並未針對 iOS 用户發送惡意軟件。

威脅行為者託管的三種 RAT(SpyNote RAT、NjRAT 和 DCRat)可以竊取機密信息和文件並記錄擊鍵。

最近新聞

2025年03月03日

2025年03月03日

2025年03月03日

2025年02月19日

2025年02月19日

2025年02月19日

2025年02月18日

2025年02月17日

需要幫助嗎?聯繫我們的支持團隊 在線客服