行業新聞與博客

2024 年微軟工具漏洞數量急劇增加

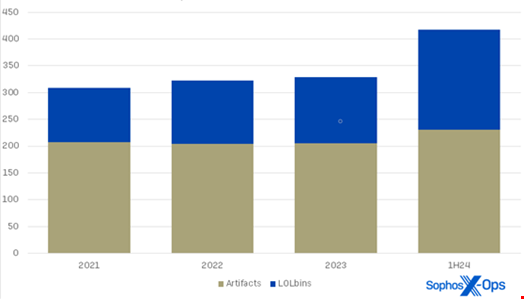

根據 Sophos 最新的活躍對手報告,2024 年上半年威脅行為者對合法 Microsoft 工具的濫用與 2023 年相比增加了 51% 。

研究人員在 2024 年上半年分析的 190 起網絡事件中觀察到威脅行為者使用了 187 個獨特的 Microsoft Living Off the Land Binaries (LOLbins)。其中超過三分之一(64 個)在 Sophos 數據集中僅出現過一次。

LOLbin 是被濫用但合法的二進制文件,已存在於機器上或通常從與操作系統相關的合法來源下載。它們已簽名,當以看似無害的方式使用時,不太可能引起系統管理員的注意。

2024 年上半年攻擊者使用的最常見的 Microsoft LOLbin 是遠程桌面協議 (RDP),近 89% 的案例顯示出 RDP 濫用的跡象。

其次是 cmd.exe(76%)、PowerShell(71%)和 net.exe(58%)。

Sophos 現場首席技術官 John Shier 解釋説,使用 Microsoft LOLbins 已被證明是攻擊者在網絡上實現隱身的有效方法。

“雖然濫用一些合法工具可能會引起一些防禦者的注意,並希望引起一些警告,但濫用 Microsoft 二進制文件往往會產生相反的效果。許多被濫用的 Microsoft 工具是 Windows 不可或缺的一部分,並且有合法用途,但系統管理員必須瞭解它們在其環境中的使用方式以及什麼構成濫用,”Shier 解釋道。

該報告還發現,2024 年上半年目標系統上的工件的使用和種類與 2023 年相比小幅增加了 12%,從 205 個增加到 230 個。

Artifacts 是攻擊者非法帶入系統的第三方軟件包,例如 mimikatz、Cobalt Strike 和 AnyDesk。

LockBit 仍然是主要的勒索軟件運營商

報告發現,LockBit 是 2024 年上半年最主要的勒索軟件,佔所追蹤事件的五分之一(21%)。

儘管執法部門在 2024 年 2 月的“克羅諾斯行動”中高調破壞了勒索軟件即服務 (RaaS),但這一比例與 2023 年追蹤的 LockBit 事件 (22%) 相似。

研究人員指出:“在歸因方面,高調的勒索軟件刪除事件和排行榜上出現率的下降之間的必然結果並不總是像人們希望的那樣強烈。”

接下來最突出的勒索軟件是 Akira (9%)、Faust (7.5%) 和 Qilin (6%)。

總體而言,Sophos 發現 2024 年上半年勒索軟件感染數量與 2023 年相比有所下降。2023 年,該公司處理的案件中有 70% 涉及勒索軟件,而 2024 年上半年這一比例為 61.5%。

不過,該公司表示,預計在分析 2024 年全年數據時,降幅不會那麼明顯。

攻擊者不再使用受損憑證

2024 年上半年,憑證泄露是最常見的攻擊根源,佔 39%。與 2023 年相比,這是一個巨大的下降,當時 56% 的事件的根本原因是憑證泄露。

漏洞利用是 2024 年上半年第二大常見根源,佔事故總數的 30.5%。這一數字幾乎是 2023 年的兩倍,當時漏洞利用佔事故總數的 16.2%。

第三大常見根本原因是暴力攻擊,佔 18.4%。

最近新聞

2025年03月03日

2025年03月03日

2025年03月03日

2025年02月19日

2025年02月19日

2025年02月19日

2025年02月18日

2025年02月17日

需要幫助嗎?聯繫我們的支持團隊 在線客服